Kort Intro:

I denne guide skal vi se på, hvordan man port forwarder i OPNsense.

Hvis du er ny til OPNsense, kan port forward være lidt forvirrende. Især hvis du kommer fra en “standard” router, hvor port forward håndteres ved at indtaste porten, protokollen og den lokale IP hvor din service kører

I OPNsense er det anderledes i den forstand, at du opretter en NAT-regel, men der kræves også en firewall regel, der tillader trafik. Hvis du ikke har begge dele, vil du få problemer med at få adgang til din server fra et eksternt netværk.

Hvad er port forward?

Før du port forwarder noget i OPNsense, er det vigtigt at forstå præcis, hvad port forward gør.

Port forward eksponerer en tjeneste på dit lokale netværk for omverdenen. Når du laver port forward, kan en bruger uden for det lokale netværk navigere til et domænenavn, DDNS-værtsnavn eller ekstern IP-adresse, tilføje det port nummer, der blev port forwardet, og brugeren vil få adgang til denne tjeneste fra omverdenen

Generelt skal du sikre den tjeneste du port forwarder til, da der kan være visse risici forbundet med port forwarding. Der er dog også omstændigheder, hvor port forwarding er nødvendig. Her er et par eksempler på porte, der almindeligvis videresendes.

HTTP: TCP-port 80 er standardporten for HTTP-trafik. Dog vil jeg på det kraftigste anbefale at bruge HTTPS-protokollen (TCP-port 443), når du eksponerer en webtjeneste (vist nedenfor)

HTTPS: TCP-port 443 er standardporten, for sikker trafik. Det bruges f.eks. til HTTPS trafik på din hjemmeside, omvendt proxyserver eller andre forskellige web tjenester.

VPN: VPN-servere er en fantastisk måde at få adgang til tjenester på et lokalt netværk, da brugere, skal autentificeres med et brugernavn, en adgangskode samt et certifikat.

Hvis du kører med en VPN server som OpenVPN eller WireGuard, vil du blive tvunget til at port forwarde: UDP Port 1194 (OpenVPN) eller UDP Port 51820 (WireGuard). – Disse porte er standard porte, og du kan evt. have ændret dem!

OBS – VPN:

Du kan også sætte en OpenVPN eller en WireGuard VPN server op i OPNsense. Jeg bruger OpenVPN, da det virker bedst for mig – Her er en guide af “sysadmin102” der forklarer hvordan du sætter OpenVPN op i OPNsense.

Du kan også sætte OpenVPN op på din Raspberry Pi (Denne guide er skrevet til OpenVPN, men understøtter også WireGuard, hvis du gerne vil have en alternativ løsning.

Hvordan port forwarder du i OPNsense?

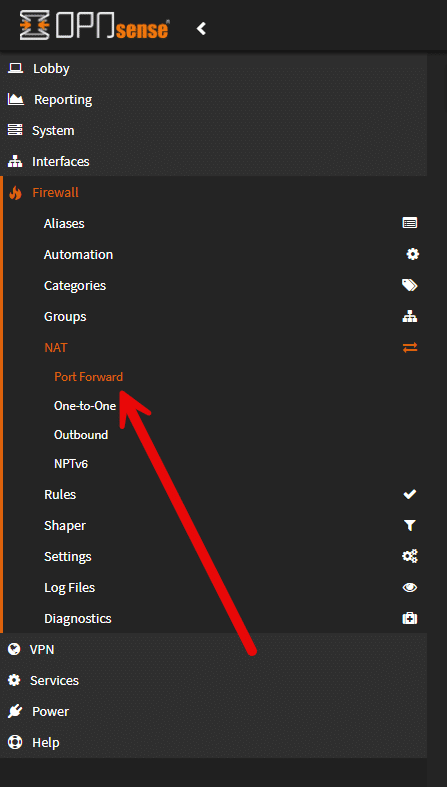

Login i OPNsense Webinterface, og vælg “FireWall” -> “NAT” -> “Port Forward”

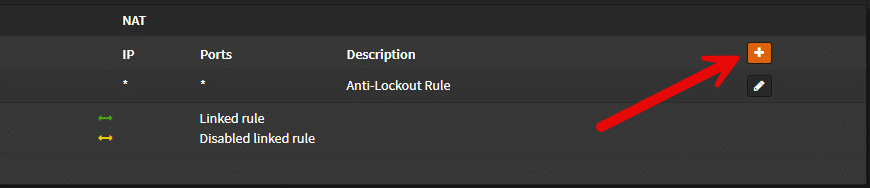

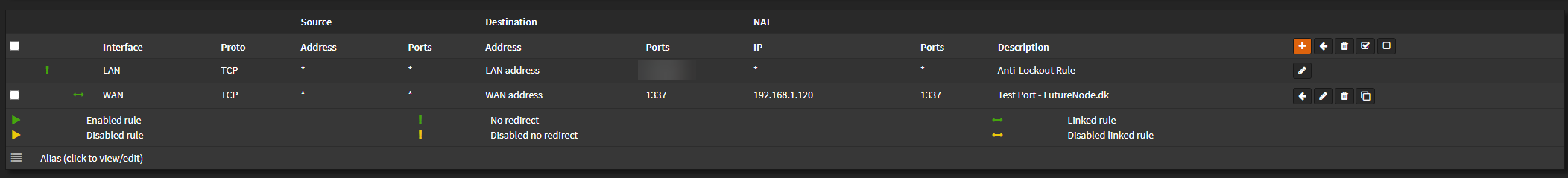

Der vil eksistere en standard anti-lockout-regel. Rediger IKKE denne, da du kan risikere at lukke dig selv ude at OPNsense routeren

Vælg + symbolet for at oprette en ny NAT-regel.

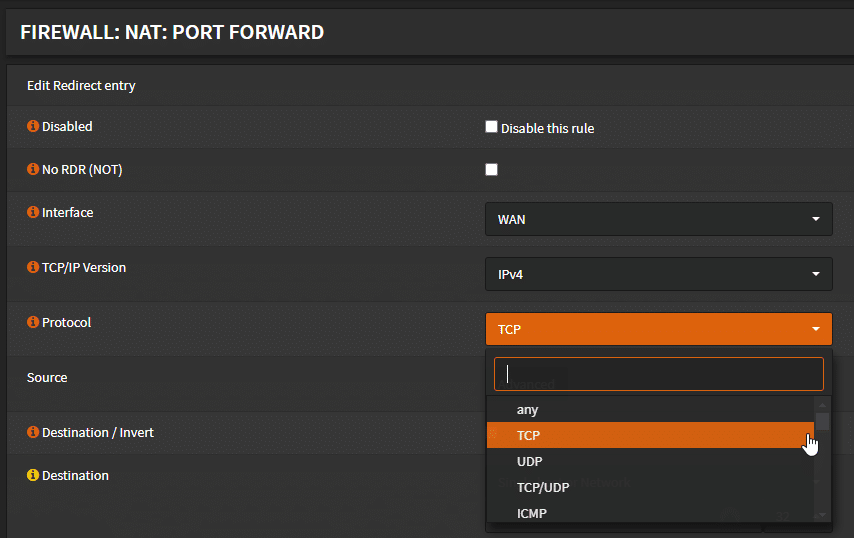

Sæt Interface til WAN, og vælg derefter den korrekte Protocol i sektionen Protocol. Generelt vil dette være TCP, UDP eller TCP/UDP.

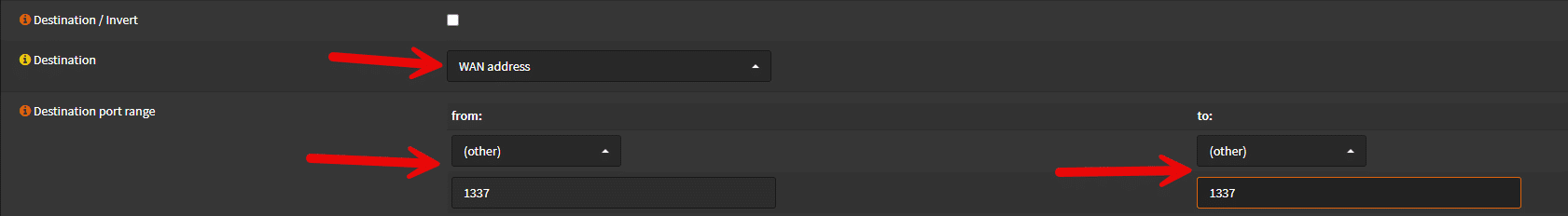

Sæt Destination til “WAN address”, og i “Destination port range” kan du enten vælge en port fra rullemenuen eller vælge en brugerdefineret port ved at vælge (other). – I dette tilfælde en custom port: 1337.

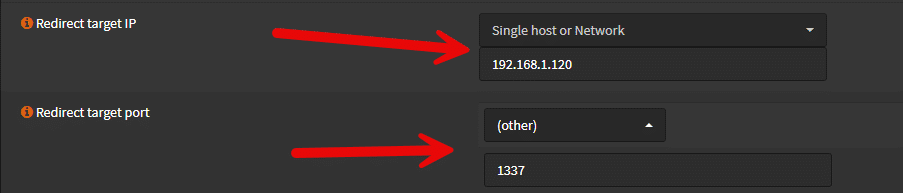

I ”Redirect target IP”, skriv IP-adresse på den lokale PC eller server, hvor porten skal port forwardes til – i dette tilfælde vil det være den lokale enhed, med IP: 192.168.1.120

Sæt nu Redirect target port til den samme port som du valgte tidligere – I dette tilfælde 1337

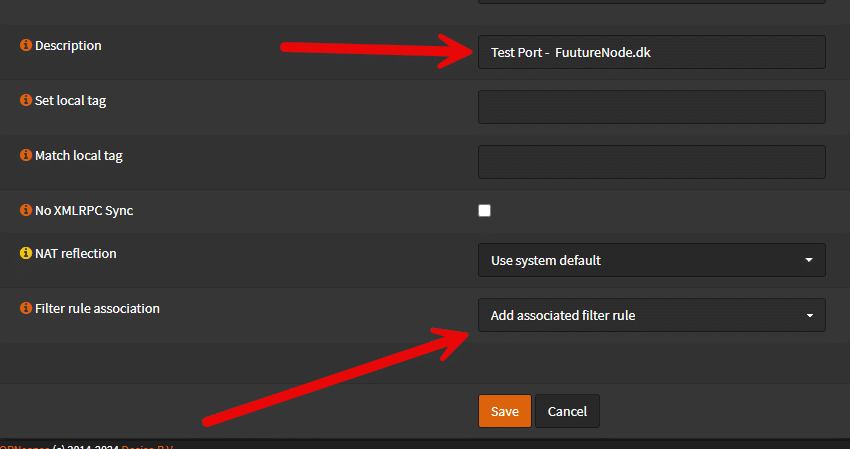

Giv reglen en beskrivelse i feltet ”Description”, og sørg derefter for, at ”Filter rule association” er indstillet som ”Add associated filter rule”.

Klik nu på ”Save” for at oprette NAT-regelen.

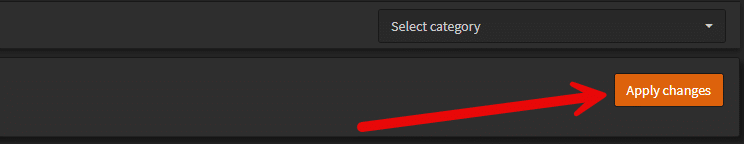

Husk at klikke på “apply” i højre top – Ellers bliver dine indstillinger ikke gemt!

Din NAT regel er nu oprettet!

Firewall regel for OPNsense Port Forwarding

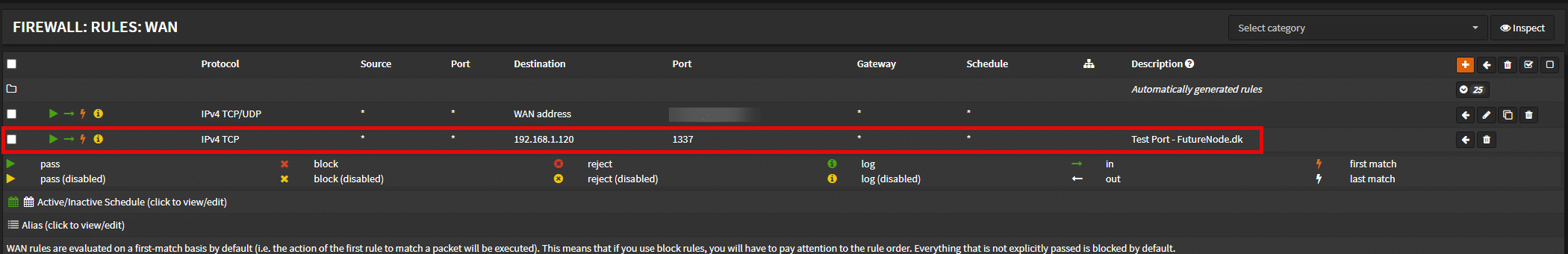

Hvis du vælger at bruge ”Filter rule association -> Add associated filter rule” vil der automatiske blive oprettet en firewall regel der er knyttet til den NAT reglen du lige har oprettet!

Vær opmærksom på, at når firewall reglen oprettes automatisk, kan du ikke ændre den. – Hvis du i stedet vil kunne rette den fremadrettet, bør du ikke vælge “Add associated filter rule” men vælge “None”

OBS: Hvis du vælger “None” skal du selv oprettet din egen firewall regel – Det vil jeg dog ikke komme yderligere ind på.

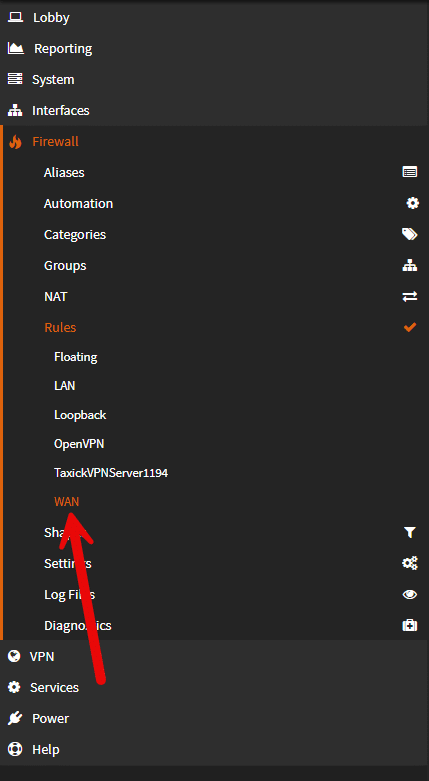

Hvis du vil oprette en firewall regel eller se nuværende firewall regler skal du gå til “Firewall” -> “Rules” -> “WAN”.

Her vil du kunne se nuværende regler samt den nye du lige har oprettet.

Konklusion:

Du skulle nu gerne havde port forwarded korrekt i OPNsense, og der skulle nu gene have ”hul” i gennem.

Processen med port forwarding er egentlig ligetil, men det er vigtigt at forstå præcis, hvad du gør, så du ikke indirekte eksponerer lokale ressourcer uden at ville det.

Bare husk, at dit mål er at begrænse trafikken så meget, som du kan, hvilket betyder, at en firewall-regel, der begrænser trafikken til bestemte IP-adresser, altid vil være bedre end en firewall-regel, der udsætter den for alle.

Læg en kommentar